Защита корпоративных сетей от кибер-атак на удаленный доступ

Новая нормальность – массовая удалёнка

Существенные ограничения последних месяцев изменили привычные правила работы многих компаний. Везде, где это было возможно, сотрудников перевели на удалённую работу, предоставив им доступ к корпоративным ресурсам извне, причём как с рабочих, так и с личных устройств. Опыт показал, что для многих компаний сохранение возможности дистанционной работы может быть целесообразным и после снятия ограничительных мер, а международные исследования, например Global Workplace Survey, говорят об увеличении продуктивности и о снижении CapEx и OpEx.Всё, что сделано компаниями для организации удалённой работы сотрудников в период ограничений, в большинстве случаев будет использовано ими и после его отмены – сохранятся и внедрённые технологические решения, и связанные с ними риски, и рассчитывать на то, что риски рассосутся сами собой, было бы крайне неправильно.

5 способов похитить учётку

Переводом бизнеса на удалёнку не замедлили воспользоваться кибер-преступники – зафиксированы всплески атак на VPN-серверы, компьютеры дистанционных сотрудников, домашние Wi-Fi-роутеры; значительно выросли фишинг и спам с вредоносными вложениями. Почему? Ответ очевиден – проще атаковать наименее защищённые ресурсы, которые появились в связи с цейтнотом по переводу сотрудников за привычный периметр компании.

В результате атак на устройства сотрудников злоумышленники могут получить доступ к недостаточно защищённым учётным данным (логину/паролю):

- Подобрав пароль к учётной записи bruteforce-атакой (перебором) или применяя его пароль к другим ресурсам – в 60% случаев пароли «тиражируются»

- Заразив устройство сотрудника вредоносным ПО: бэкдором, кейлоггером, троянцем

- Взломав домашний Wi-Fi-роутер сотрудника - или разместив фиктивную Wi-Fi-точку доступа в общественном месте

- Подсмотрев/записав на видео подключение сотрудника к корпоративной сети в общественном месте

- Используя устройства сотрудников компаний-подрядчиков и партнёров – требования безопасности их компаний могут оказаться недостаточными

Имея учётные данные, кибер-преступник получает возможность «официального входа» в корпоративную сеть от имени сотрудника, а значит, полноценный доступ ко всем внутренним ресурсам компании. Выявить такую атаку намного сложнее, так как для этого необходимо использование технологий поведенческого анализа и выявления аномалий, требующих существенных финансовых и временных затрат.

При этом риски компрометации учётных данных сотрудников и, следовательно, проникновения кибер-преступников в корпоративную сеть компании, возрастают прямо пропорционально количеству удалённых сотрудников.

Слабое звено

На RSA Security Conference’2020 эксперты Microsoft сообщили, что 99,9% скомпрометированных учётных записей не использовали мультифакторную аутентификацию – самое эффективное решение от bruteforce-атак. Их статистика основана на анализе более 30 млрд. событий логинов в день для более 1 млрд. пользователей в месяц. Согласно этому же анализу, в январе текущего года 40% взломов пришлось на аккаунты с недостаточно сложными паролями, и ещё 40% – за счёт повторного использования паролей на различных ресурсах.

Отсюда вывод: однофакторная аутентификация на основе логина/пароля является самым слабым технологическим звеном в защите – начинать надо с перехода на строгую мультифакторную аутентификацию (MFA) на основе одноразовых паролей (One Time Password, OTP), которая вносит в процесс проверки подлинности пользователя дополнительный фактор, который нельзя ни подобрать, ни подменить.

Идеальным решением было бы вернуться назад во времени, всё продумать, рассчитать и внедрить. Но машины времени у нас пока нет, поэтому подбираем наиболее эффективное решение, дающее наибольшую защищённость при наименьших временных и ресурсных затратах.

3 дня на развёртывание

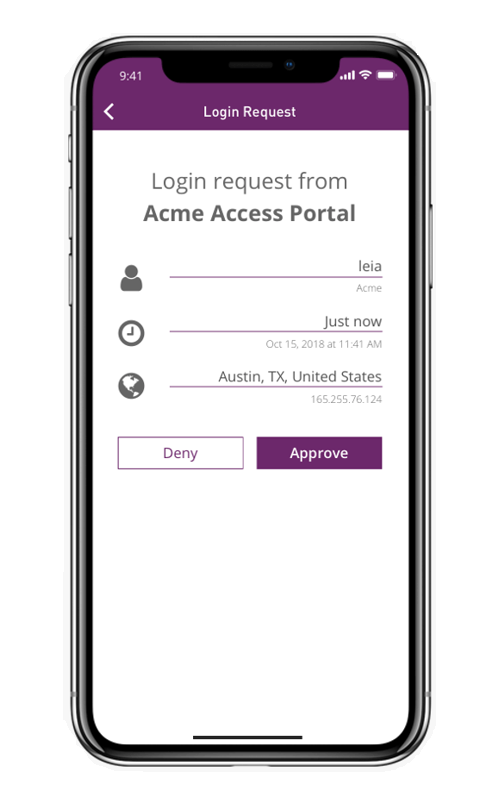

Во что выливается переход на MFA с точки зрения времени и ресурсов? Основные опасения чаще всего высказываются в отношении аппаратных токенов – их необходимо закупить и доставить сначала в компанию, а затем сотрудникам, сидящим по домам (плюс учёт и администрирование, конечно). Но есть альтернатива – программные токены, устанавливаемые на смартфоны из привычных Google Marketplace и Apple App Store. Также можно передавать OTP SMS-сообщениями или применять строгую аутентификацию без токена. Любой из этих вариантов повышает скорость развёртывания и снижает стоимость закупки и обслуживания за счёт отсутствия логистики аппаратных токенов - и при этом минимизирует риски утраты и передачи токена другому лицу, особенно в случае использования биометрии.

Наилучшие варианты для клиентской части определены, теперь обратимся к управляющему решению. Есть два принципиально различающихся варианта – облачный (может быть размещён в вашем частном облаке) и корпоративный. Общее, что их объединяет, это интеграция с вашим RADIUS-сервером, обеспечивающим аутентификацию для внешних подключений по стандартизированному протоколу. Если вы доверяете внешним облачным службам аутентификации, то трудозатраты минимальны – лишь подключение и настройка, а регистрация десятков тысяч пользователей не занимает и часа. А если предпочитаете всё держать в своих руках, то потребуется довольно средненький по параметрам сервер, можно виртуальный – среднестатистическая нагрузка невелика. Трудозатраты на его развёртывание и подключение с нашей помощью не займут много времени.

Лучшие решения: Try&Buy

Решений много, как зарубежных, так и отечественных. В общем случае - критерии не меняются: обеспечиваемый функционал/возможности, надёжность, удобство использования, стоимость. Сравнение будет довольно объёмным, и на изучение потребуется много времени. Мы это уже сделали и приведём лишь наиболее интересные предложения.

Мировой лидер в этой области – компания Thales, объединившаяся в прошлом году со своим ближайшем конкурентом компанией Gemalto, которая ещё раньше поглотила компанию SafeNet. Вы можете развернуть решение SafeNet Authentication Service у себя локально или в частном облаке, или использовать сервис аутентификации вендора. Клиентская часть – это программные токены SafeNet MobilePASS+ Out of Band Push Authentication, SMS-оповещение или GrIDsure-аутентификация на основе графического шаблона (аппаратные токены мы не предлагаем). Ориентировочная цена – менее $50 на пользователя в год, включая техподдержку. В зависимости от количества лицензий и срока их действия рассчитывается скидка. Решение можно протестировать бесплатно в течение 25 дней на 10 пользователях.

Мировой лидер в этой области – компания Thales, объединившаяся в прошлом году со своим ближайшем конкурентом компанией Gemalto, которая ещё раньше поглотила компанию SafeNet. Вы можете развернуть решение SafeNet Authentication Service у себя локально или в частном облаке, или использовать сервис аутентификации вендора. Клиентская часть – это программные токены SafeNet MobilePASS+ Out of Band Push Authentication, SMS-оповещение или GrIDsure-аутентификация на основе графического шаблона (аппаратные токены мы не предлагаем). Ориентировочная цена – менее $50 на пользователя в год, включая техподдержку. В зависимости от количества лицензий и срока их действия рассчитывается скидка. Решение можно протестировать бесплатно в течение 25 дней на 10 пользователях.

Один из отечественных лидеров – компания Indeed – предлагает решение Indeed Access Manager с программными токенами Indeed AirKey. Оно использует и зарубежные, и ГОСТ криптоалгоритмы и также может обеспечить квалифицированную электронную подпись при аутентификации в облачном сервисе КриптоПро DSS. Ориентировочная цена лицензии – порядка ₽4350 на пользователя в год в зависимости от функционала и количества лицензий. Решение можно тестировать бесплатно в течение 3 месяцев на 30 пользователях.

Есть решения и других известных зарубежных производителей – Fortinet FortiToken Mobile и RSA SecureID Software Token, но они несколько дороже; отечественные – Аладдин и Рутокен - требуют аппаратный токен, а КриптоПро предлагает тот же AirKey.

Существуют MFA-решения с интеграцией через API и с другими функциональными возможностями – все перечислять не будем, список наших партнёров огромен, как и опыт развёртывания подобных решений. Отметим лишь, что с нашей помощью существенно снизили риски компрометации информационных систем - благодаря внедрению мультифакторной аутентификации - частные и государственные российские банки, консалтинговые и инвестиционные компании, научные центры, энергетические и добывающие корпорации.

Андрей Зеренков, эксперт по ИБ компании STEP LOGIC