Соблюдайте цифровую гигиену при работе с корпоративной почтой

Электронная почта — популярный способ общения в деловом мире. Еще почта популярна среди кибермошенников для проведения атак на компании и их работников. Как построить эффективную комплексную систему защиты корпоративной почты и зачем для этого рассылать фишинговые письма своим сотрудникам, рассказал эксперт по комплексным ИБ-проектам STEP LOGIC Владимир Арышев.

О проблеме на примере

По данным аналитиков, в 2023 году на организации совершено 43% успешных атак с использованием социальной инженерии, и в 92% случаев способом доставки вредоносных сообщений была электронная почта. Тут вспоминается пример из 2021 года, когда в сеть американской трубопроводной системы Colonial Pipeline проник шифровальщик. Для уничтожения вредоносного кода компании пришлось полностью заблокировать работу трубопровода, что привело к дефициту топлива в четырех американских штатах.

Раньше для защиты электронной почты использовались встроенные средства безопасности почтовых серверов. Но функции защиты — не главная их задача, поэтому почтовые серверы не способны выявлять и блокировать сложные атаки. Для обеспечения эффективной защиты лучше внедрять комплексные системы информационной безопасности, которые включают разные классы решений.

Из чего состоит система защиты корпоративной почты

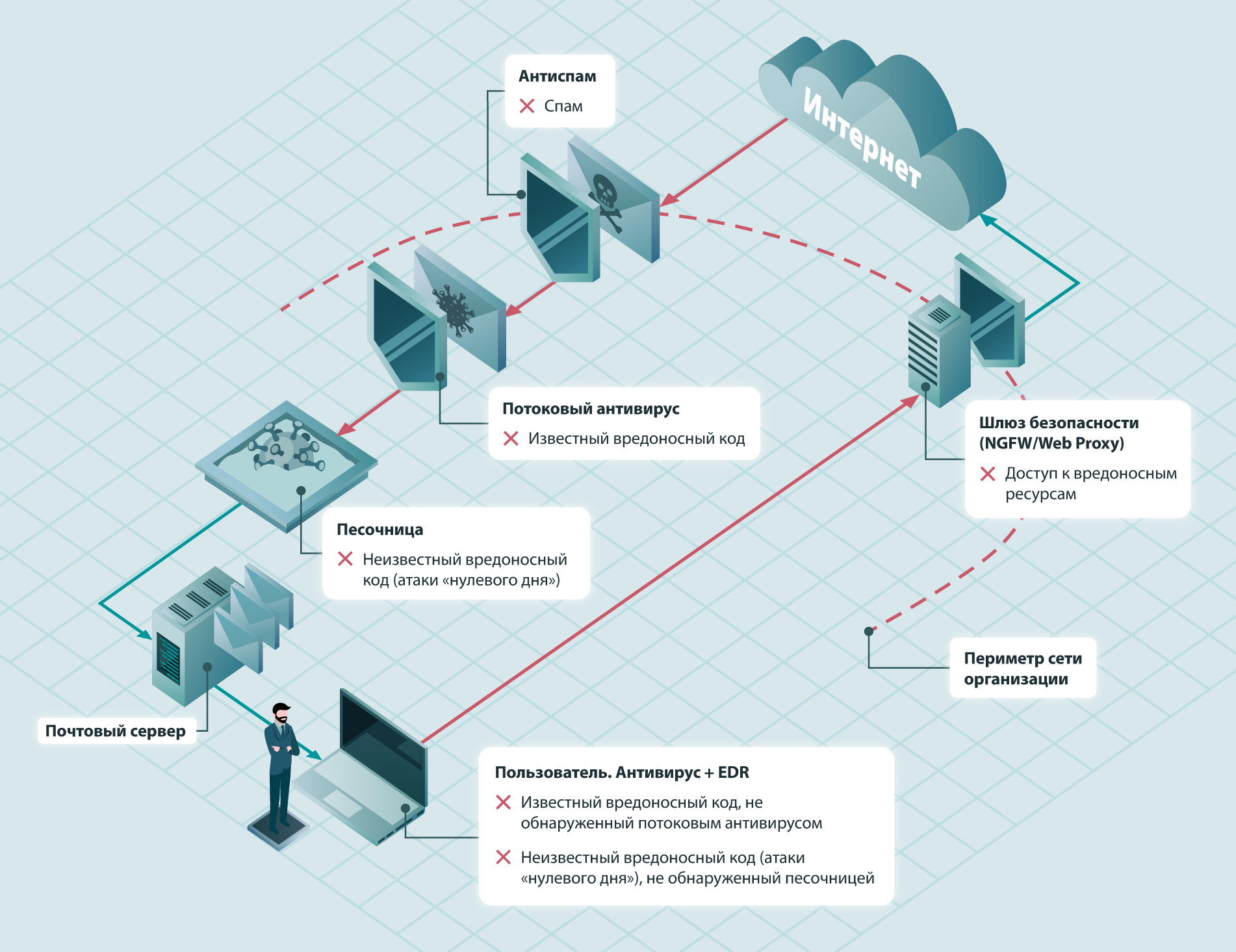

Рассмотрим путь, который проходит почтовое сообщение от момента его поступления из интернета в организацию до использования его содержимого.

Представим, что письмо из сети попадает в границы периметра организации. Необходимо понимать, что немалая часть посланий — спам, поэтому первым этапом защиты является фильтрация почты. Это наиболее дешевый с точки зрения потребления ресурсов способ отсеять основную массу нежелательной корреспонденции.

Антиспам системы анализируют репутацию сервера-отправителя на основании базы от вендоров средств защиты, а также проводят проверку на основе следующих механизмов:

-

SPF или Sender Policy Framework — уточнение списка серверов, с которых разрешено отправлять почту;

-

DKIM или DomainKeys Identified Mail — проверка на неизменность содержимого письма;

-

DMARC или Domain-based Message Authentication, Reporting and Conformance — установка политики аутентификации для проверки соответствия SPF и DKIM, управление отчетами.

Кроме того, используются «черные» списки, которые блокируют нежелательные контакты, и «белые» — они позволяют отправлять сообщения только разрешенным лицам, не допуская всех остальных.

На следующем этапе содержимое письма рассматривается более глубоко и проверяется на наличие вредоносных вложений при помощи потокового антивируса, который выполняет сигнатурный анализ.

По нашим наблюдениям, антиспам и антивирус имеют практически все компании. Обычно данный функционал реализуется в рамках одного устройства: это касается как зарубежных решений, так и отечественных.

После блокировки известных вредоносных сообщений необходима проверка на наличие неизвестных угроз (угроз «нулевого дня»). Для этого используется песочница (Sandbox) — изолированная среда, в которой файлы проверяются на наличие вредоносного содержимого путем эмуляции их работы.

Песочница — это гипервизор с большим количеством виртуальных машин, для работы которой необходимы аппаратные компоненты с высокой производительностью.

Отметим, что Sandbox — «дорогой» ресурс, и проверка одного файла может занимать до нескольких минут. Поэтому важно проверять только те вложения, которые уже прошли фильтрацию сигнатурным антивирусом.

После этих шагов наша система считает, что письмо относительно безопасно и можно передавать его на почтовый сервер и непосредственно пользователю.

Что происходит, если зараженное письмо попадает к пользователю

К сожалению, ни одно средство защиты не может обеспечить 100% блокировки вредоносного ПО. Поэтому далее рассмотрим случай, когда зараженное письмо все же попало к пользователю.

Чаще всего опасность исходит от ссылок в теле письма и вложений. Пользователь может попытаться перейти по фишинговой ссылке на вредоносный ресурс. В этом случае защиту от загрузки вредоносов из интернета обеспечивает URL-фильтрация, которая на основе базы данных вредоносных ресурсов позволяет заблокировать доступ, сообщив об этом пользователю. URL-фильтрацию могут выполнять:

-

NGFW или Next-Generation Firewall — межсетевой экран «следующего поколения», сочетающий в себе традиционный пакетный фильтр, глубокий анализ сетевого трафика на наличие сетевых вторжений и вредоносного ПО, а также инструменты контроля работы пользователей в интернете;

-

Web Proxy — специализированное средство контроля и защиты пользователей при работе в интернете, которое обеспечивает блокировку доступа к вредоносным ресурсам, а также проверяет входящий трафик на наличие зловредов;

-

модуль веб-фильтрации антивируса на устройстве, позволяющий контролировать трафик и защищать пользователя непосредственно на рабочей станции.

Попадая к пользователю, письмо с вложениями дополнительно проверяется антивирусным ПО на его рабочей станции. Значит, вендоры потокового (сетевого) антивируса и антивируса на рабочей станции должны быть разными. Это необходимо, чтобы обеспечить проверку другим набором сигнатур, увеличив шансы на «отлов» вредоноса.

Если прошла атака «нулевого дня», на которую нет сигнатур антивируса, и пользователь запустил вложение с вредоносным кодом, то выявить и заблокировать вредоносную активность на рабочей станции поможет система класса EDR (Endpoint Detection & Response).

EDR непрерывно собирает данные о действиях пользователей, приложениях и процессах на конечных точках, а затем анализирует эти данные с использованием различных методов искусственного интеллекта и машинного обучения.

Решения этого класса ищут необычные или подозрительные действия, которые могут указывать на наличие киберугроз, таких как вредоносные программы, эксплуатация уязвимостей или несанкционированный доступ, а также способны реагировать на обнаруженные угрозы путем блокировки процессов либо изоляцией зараженного устройства.

На данный момент необходимость контроля действий сотрудников в интернете и наличие антивируса на их рабочих станциях в подавляющем большинстве компаний не вызывает сомнений, а вот EDR для многих остается «темной лошадкой».

Рис.1 Схема защиты корпоративной электронной почты

Как заставить кибермошенника плакать

Расскажите сотрудникам, как можно соблюдать цифровую гигиену. К сожалению, самое слабое звено в системе информационной безопасности — человек. Именно пользователь принимает решение перейти по фишинговой ссылке и открыть вредоносное вложение. От того, насколько в компании осведомлены и бдительны при взаимодействии с электронной почтой, зависит эффективность всей системы защиты.

На рынке немало курсов, систем и приложений по работе с киберграмотностью. Хорошую эффективность, на наш взгляд, показывают системы класса Security Awareness, позволяющие подобрать нужный для конкретной организации обучающий контент, а затем проверить полученные навыки при помощи тестовых атак, к примеру, фишинговой рассылкой.

Чек-лист для обеспечения комплексной защиты корпоративной почты от кибератак

-

Антиспам — первая обязательная ступень системы защиты, которая фильтрует нежелательные сообщения.

-

Потоковый антивирус и антивирус на рабочих станциях обеспечат защиту от известных угроз.

-

«Песочница» проверит на наличие неизвестных угроз (угроз «нулевого дня»).

-

URL-фильтрация не допустит пользователей на вредоносные ресурсы.

-

EDR на рабочих станциях заблокирует вредоносный процесс или изолирует зараженное устройство.

-

Система обучения навыкам кибербезопасности поможет сотрудникам вовремя распознать фишинговую атаку и правильно отреагировать на нее.

Источник: RB.ru