Как обеспечить защиту периметра сети после ухода с рынка иностранных производителей

В этой статье мы рассмотрим, как изменить инфраструктуру информационной безопасности, чтобы максимально использовать сильные стороны оборудования иностранного производства, избежав при этом потенциальных рисков при его эксплуатации.

Если сравнить UTM/NGFW-решения российского и иностранного производства, то последние, как правило, будут иметь ряд преимуществ:

- производительность иностранного оборудования выше отечественных аналогов;

- вероятность сбоев в аппаратной части зарубежных устройств ниже чем у российских за счет высокого качества сборки и уровня надежности компонентов;

- функциональные возможности импортного оборудования богаче отечественного (поддерживается больше протоколов, больше функций реализовано внутри протоколов и т.п.)

Однако в ситуации, когда риски отключения функций защиты в связи с отзывом лицензии производителем существенно возросли, вопрос о замене иностранного оборудования на российское становится все более актуальным.

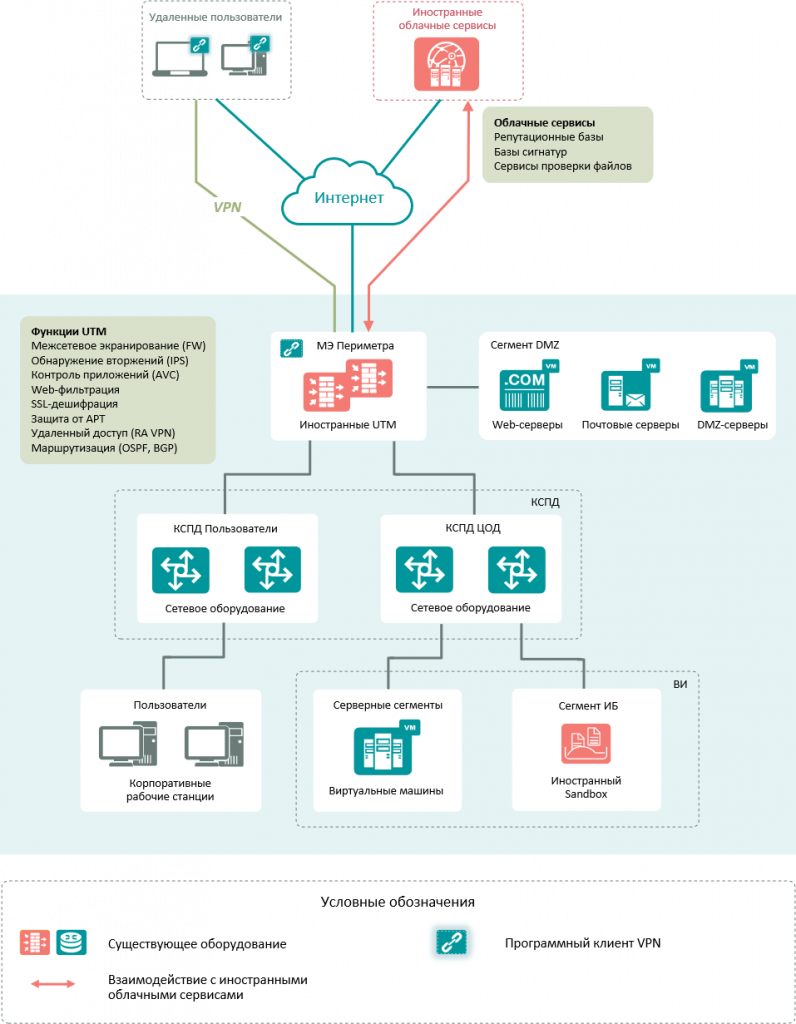

Текущее состояние защита периметра сети на основе UTM/NGFW-решений иностранного производства

Базовая защита периметра сети на основе UTM/NGFW-решений иностранного производства строится с использованием следующих функций:

- для интеграции в сеть используются протоколы динамической маршрутизации (BGP, OSPF);

- выполняется межсетевое экранирование с контролем состояния соединений (Stateful Firewall) между общедоступными (Интернет), корпоративными сегментами и сегментами ДМЗ;

- выполняется контроль приложений (Application Control, DPI) по категориям и отдельным приложениям;

- выполняется обнаружение вторжений (IPS);

- выполняется веб-фильтрация (URL Filtering) трафика по категориям и отдельным ресурсам;

- выполняется защита от целенаправленных атак (Antivirus, Anti-Botnet, Sandbox);

- выполняется расшифровка SSL/TLS трафика;

- выполняется построение VPN-туннелей между офисами компании (Site-to-site VPN), а также организация удаленного доступа сотрудников (Remote Access VPN).

При этом современные UTM/NGFW-решения требуют постоянного обращения к иностранным облачным сервисам:

- обновление программного обеспечения и сигнатур оборудования производятся с серверов производителя, расположенных за рубежом;

- часть сервисов работает в «облаке» производителя (например, облачная «песочница», URL-фильтрация по категориям и т.п.).

В настоящий момент компании столкнулись со множеством проблем при использовании средств защиты зарубежного производства, среди них:

- отсутствие обновления баз данных средств защиты (сигнатуры антивируса, предотвращения вторжений, анти-спам и т.п.);

- отключение облачных компонентов средств защиты (облачная «песочница», контроль DNS- и URL-категорий, облачных серверов управления и сбора событий и т.п.);

- отключение лицензируемых функций средства защиты;

- полная потеря контроля над устройством;

- недоступность обновлений ПО для устранения багов и получения нового функционала;

- недоступность технической поддержки от производителя;

- блокирование доступа к порталу вендора для просмотра базы знаний и документации;

- невозможность приобретения продления подписок и технической поддержки, модулей расширения, оборудования в ЗИП;

- невозможность выполнить замену вышедшего из строя оборудования;

- наличие «закладок» от производителя, которыми он может поделиться с иностранными спецслужбами.

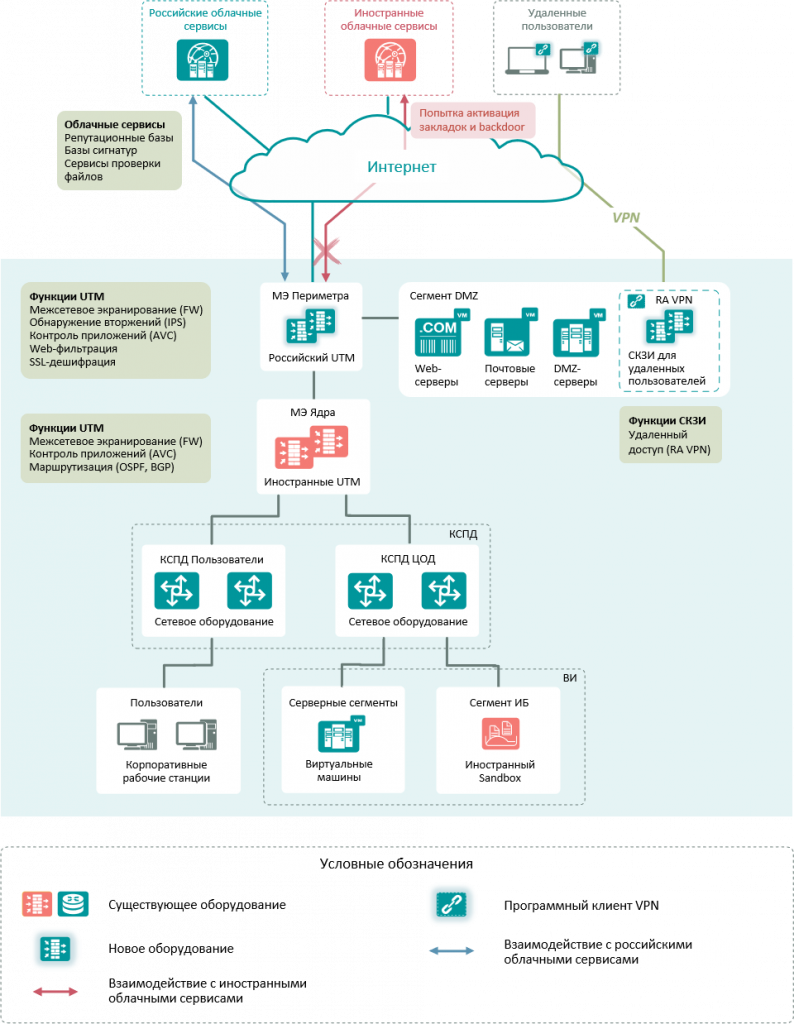

Реализация защиты периметра с использованием российских средств защиты

Исходя из возникших сложностей, при замене иностранного оборудования на российские аналоги оптимальной будет схема, при которой:

- на оборудовании иностранного производства сохраняется весь функционал, который не требует лицензирования и будет работать даже в худшем сценарии полного отзыва лицензии производителем. Как правило, это базовый функционал, который работает надежно и не требует периодического обновления ПО оборудования;

- на отечественные устройства переносится функционал, который не работает на оборудовании иностранного производства без лицензии;

- российское оборудование устанавливается между зарубежными устройствами и сетями общего пользования для контроля трафика, инициируемого иностранной продукцией.

В свою очередь на устанавливаемое на периметре сети оборудование российского производства переносятся функции межсетевого экранирования с контролем состояния соединений (Stateful Firewall) между общедоступными (Интернет), корпоративными сегментами и сегментами DMZ, контроля приложений (Application Control, DPI) по категориям и отдельным приложениям, обнаружения вторжений (IPS), веб-фильтрации (URL Filtering) трафика по категориям и отдельным ресурсам и расшифровки SSL/TLS трафика. А организация удаленного доступа сотрудников (Remote Access VPN) осуществляется посредством отдельных устройств в демилитаризованной зоне сети.

Рис. 2. Типовая схема защиты сети с использованием российских средств

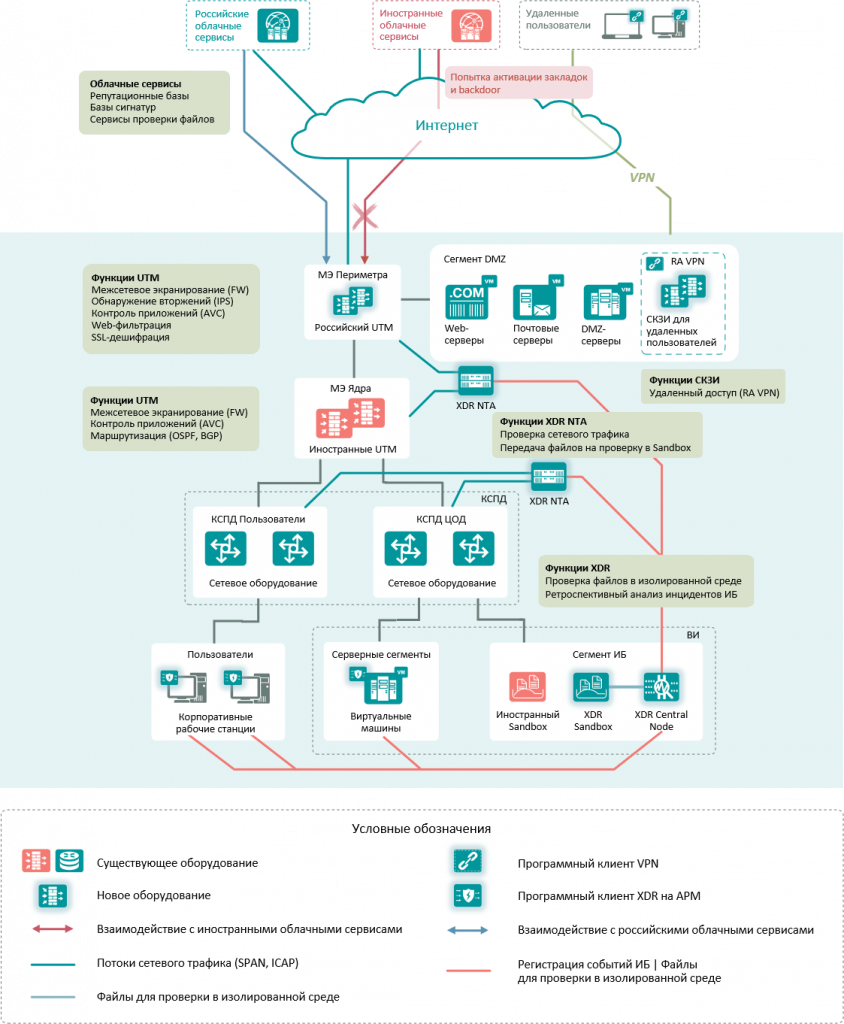

Реализация защиты от целенаправленных атак с использованием российских средств защиты

Для защиты от целенаправленных атак иностранные UTM/NGFW отправляли информацию на анализ в «песочницу», размещенную в облаке вендора или на площадке организации, либо использовали специализированные сигнатуры - IPS, Anti-bot, C2, Antivirus.

Российские UTM, как правило, не содержат полноценного функционала APT, так как на нашем рынке производством UTM-решений и средств защиты от целевых атак занимаются разные компании.

Более надежную защиту от целевых атак позволяют обеспечить отечественные средства класса XDR, архитектура которых выглядит следующим образом:

- На уровне сети сенсоры XDR (NTA, NDR) получают информацию о трафике на периметре сети и в сегментах КСПД/ЦОД с использованием SPAN, ICAP, SSL Mirroring. Данный трафик проверяется на наличие признаков нарушителя в сети с помощью сигнатурных и поведенческих движков. Обнаруженные в трафике файлы и URL-ссылки отправляются на проверку в «песочницу».

- На уровне хостов устанавливаются агенты XDR (EDR). Агенты собирают с хостов телеметрию (события безопасности, информацию о процессах, работе с файлами, реестром, сетевом трафике), обнаруживают в трафике подозрительную активность, применяют при необходимости действия по реагированию на угрозу, отправляют подозрительные файлы и URL на проверку в «песочницу».

- «Песочница» XDR (Sandbox) получает файлы и URL на проверку от сетевых сенсоров и агентов на хостах, проверяет их сигнатурными, поведенческими движками, а также выполняет их запуск в изолированной среде с детальной инспекцией и журналированием вызванных запущенным файлом действий.

- Центральный узел XDR объединяет все компоненты XDR в единую систему и предоставляет интерфейс управления для администраторов и операторов системы.

Рис. 3. Типовая схема защиты от целенаправленных атак с использованием российских средств

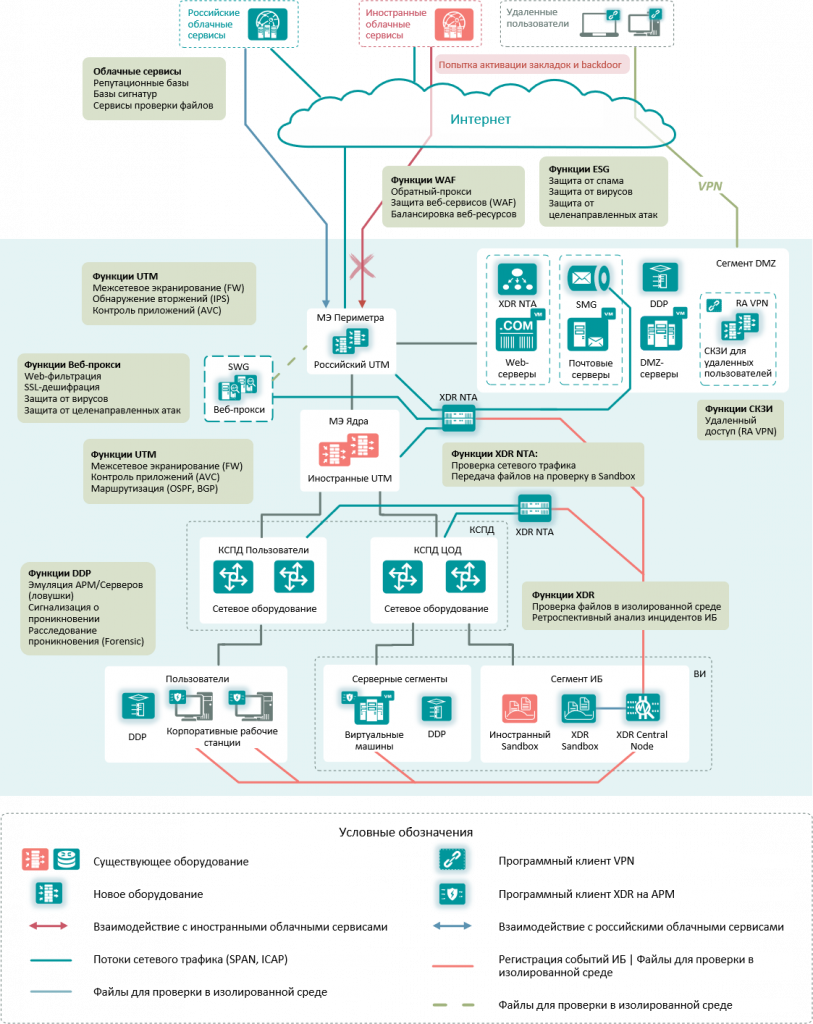

Дополнительные средства защиты для создания второго эшелона

Для повышения общего уровня защищенности инфраструктуры к базовым решениям (UTM, XDR) мы рекомендуем добавить дополнительные специализированные средства защиты.

- Secure Web Gateway (SWG) – прокси-серверы с функциями безопасности, обеспечивающие защиту пользовательского веб-трафика, которая требует много вычислительных ресурсов, поэтому для ее полноценной реализации часто не хватает возможностей даже самых мощных российских UTM-решений. SWG обеспечивают URL-фильтрацию по категориям, антивирусную защиту, расшифровку SSL.

- Secure Mail Gateway (SMG) - средства защиты электронной почты, обеспечивающие защиту от спама, вирусов и других атак.

- Web application firewall (WAF) - обеспечивают защиту веб-серверов при их публикации в сети общего пользования. Реализуют функционал обратного прокси-сервера, расширенные варианты аутентификации, расшифровку SSL, специализированную защиту от атак на веб-приложения.

- Distributed Deception Platform (DDP) – решения, построенные на основе технологии Honeypot, реализуют распределенную инфраструктуру ложных целей, являющимися приманкой для злоумышленника. При попытке реализации атаки на ложную цель или с использованием ложной информации злоумышленник раскрывает себя, что позволяет сотрудникам безопасности оперативно устранить угрозу.

Рис. 4. Типовая схема второго эшелона обороны с использованием российских средств защиты

Примеры российских средств защиты для создания второго эшелона

| КЛАСС РЕШЕНИЙ | НАЗВАНИЕ |

| МЭ периметра (Российский UTM) | UserGate |

| Код Безопасности Континент 4 | |

| СКЗИ для удаленного доступа сотрудников (RA VPN) | КриптоПро nGate |

| Код Безопасности Континент TLS | |

| Код Безопасности Континент 4 / ПО Континент АП | |

| ИнфоТеКСViPNet Coordinator / ViPNet Client | |

| S-Terra С-Терра Шлюз | |

|

Защита от целенаправленных атак – комплексное решение (XDR) |

Group-IB Threat Hunting |

| Kaspersky Symphony | |

| Positive Technologies XDR | |

|

Защита от целенаправленных атак – |

Group-IB Threat Hunting Framework, модуль Sensor |

| Kaspersky Anti Targeted Attack | |

| Positive Technologies Network Attack Discovery | |

| МикроолапТекнолоджисEtherSensor | |

| Гарда Технологии Гарда Монитор | |

|

Защита от целенаправленных атак – |

Group-IB Threat Hunting Framework, модуль Huntpoint |

| Kaspersky Endpoint Detection and Response | |

| Positive Technologies Endpoint Detection and Response | |

|

Защита от целенаправленных атак – «Песочница» (XDR Sandbox) |

Group-IB Threat Hunting Framework, модуль Polygon |

| Kaspersky Sandbox | |

| Positive Technologies Sandbox | |

| АВ СофтАфина (AVSoft Athena) | |

| Dr.WebvxCube | |

| Веб-прокси Secure Web Gateway (SWG) | РостелекомСолар Solar webProxy |

| Zecurion SWG | |

| Kaspersky Security для интернет-шлюзов | |

| UserGate Межсетевой экран нового поколения | |

| Айдеко IDECO UTM | |

| Решение для защиты почты Secure Mail Gateway (SMG) | KasperskySecureMailGateway |

| Group-IB Atmosphere | |

| Cybonet Mail Secure (Израиль) | |

|

Решение для защиты веб-приложений Web application firewall (WAF) |

Positive Technologies Application Firewall |

| InfoWatch Attack Killer | |

| PentestitNemesida WAF | |

| SolidWall WAF | |

| QRATOR Labs Wallarm | |

| Ловушки Distributed Deception Platform (DDP) | AvsoftLOKI |

| КселлоXello Deception | |

| Р-ВижнR‑Vision TDP |

Выводы

Используя комплексный подход по созданию второго эшелона защиты с применением российских средств, можно добиться аналогичного, а зачастую и превосходящего UTM/NGFW-решения иностранного производства, уровня защищенности инфраструктуры.

Данный подход также позволяет сократить эксплуатационные издержки, связанные с ранее купленным иностранным оборудованием, т.к. существующие зарубежные UTM/NGFW-решения остаются в инфраструктуре для контроля трафика между внутренними сегментами сети.

Источник: CISOCLUB